Microsoft warnt vor raffinierten Phishing-Angriffen auf Energiebranche

24.01.2026 - 19:51:12

Eine hochkomplexe Phishing-Kampagne umgeht mehrstufige Authentifizierung und kapert Microsoft-Konten. Microsoft warnt aktuell vor einer gezielten Attacke auf Energieunternehmen, die selbst moderne Sicherheitsvorkehrungen aushebelt.

Die Angreifer nutzen vertrauenswürdig wirkende SharePoint- und OneDrive-Links, um an Zugangsdaten und wertvolle Sitzungs-Cookies zu gelangen. Besonders tückisch: Die Phishing-Mails stammen oft von bereits kompromittierten Konten vertrauter Geschäftspartner. Das senkt die natürliche Skepsis der Empfänger erheblich. Für deutsche Energieversorger und Industrieunternehmen ist diese Warnung hochrelevant, da sie im Fokus geopolitischer Cyberkonflikte stehen.

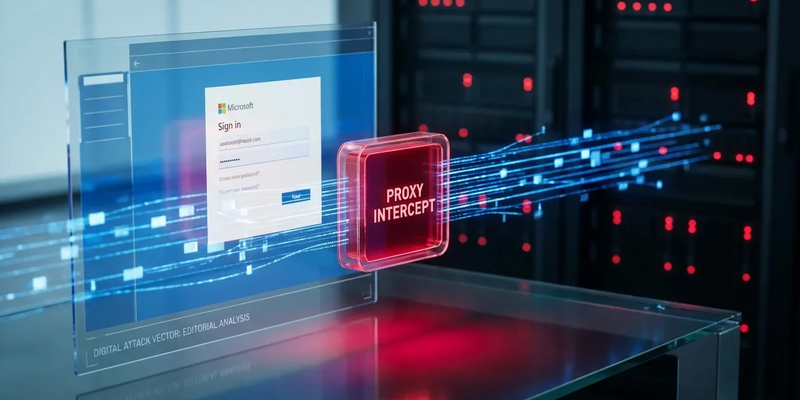

Das Herzstück des Angriffs ist eine AiTM-Infrastruktur (Adversary-in-the-Middle). Klickt ein Mitarbeiter auf den gefälschten Link, landet er nicht bei Microsoft, sondern auf einem Proxy-Server der Angreifer. Dieser zeigt eine täuschend echte Kopie der Anmeldeseite.

Der Nutzer gibt wie gewohnt seine Zugangsdaten ein und bestätigt die Zwei-Faktor-Authentifizierung (MFA). Der entscheidende Clou: Der Angreifer-Server fängt nicht nur Passwort und Einmal-Code ab, sondern auch das anschließend generierte Sitzungs-Cookie. Mit diesem digitalen „Eintritts-Ticket“ können sich die Hacker dauerhaft im Konto einnisten – ohne jemals wieder MFA durchlaufen zu müssen.

Moderne Phishing-Angriffe umgehen inzwischen selbst Zwei-Faktor-Authentifizierung – oft über gefälschte SharePoint- oder OneDrive-Links und Session‑Hijacking. Das kostenlose Anti‑Phishing‑Paket erklärt in einer klaren 4‑Schritte‑Anleitung, wie Sie Phishing‑Proxies, gestohlene Sitzungs‑Cookies und gekaperte Outlook‑Konten erkennen und sofort Gegenmaßnahmen ergreifen. Enthalten sind Checklisten für IT‑Teams und Verhaltensanweisungen für Mitarbeitende in kritischen Branchen wie Energieversorgung. Anti‑Phishing‑Paket jetzt kostenlos anfordern

Vom Einzel-Klick zur flächendeckenden Infiltration

Die Attacke beginnt mit einer maßgeschneiderten Phishing-Mail. Betreffzeilen wie „NEUER VERTRAG – GEHEIMHALTUNGSVEREINBARUNG“ sollen zur Eile drängen. Nach erfolgreicher Kompromittierung agieren die Angreifer schnell und professionell.

Sie richten im gekaperten Outlook-Postfach automatische Regeln ein. Diese löschen alle eingehenden E-Mails oder markieren sie als gelesen. So bleibt der eigentliche Nutzer ahnungslos, selbst wenn Kollegen oder Systeme Warnungen senden. Anschließend starten die Hacker von dem gekaperten Konto aus eine zweite Angriffswelle und phishingen Hunderte interne und externe Kontakte.

Aktives Kontomanagement für langfristigen Zugriff

Was diese Kampagne besonders gefährlich macht, ist das proaktive Management der gestohlenen Konten. Die Angreifer überwachen die Posteingänge, löschen Fehlermeldungen und reagieren sogar auf Rückfragen argwöhnischer Empfänger, um den legitimen Eindruck aufrechtzuerhalten.

Diese „Hands-on“-Taktik zeigt eine neue Eskalationsstufe. Ein einfacher Passwort-Reset reicht nicht mehr aus, um die Angreifer loszuwerden. Die gestohlenen Sitzungs-Cookies bleiben gültig. Microsoft rät betroffenen Unternehmen zu einer kompletten Bereinigung: Alle aktiven Sitzungen müssen widerrufen und sämtliche bösartigen Postfachregeln mühsam aufgespürt und entfernt werden.

Die Zukunft der Cybersicherheit: Mehr als nur MFA

Diese Kampagne beweist: Da MFA zum Standard wird, entwickeln Angreifer ihre Methoden weiter. Die Ära des einfachen Passwort-Diebstahls ist vorbei. Jetzt geht es um Session-Hijacking und die Umgehung ganzer Sicherheitsprotokolle.

Sicherheitsexperten betonen, dass MFA zwar essenziell bleibt, aber nicht alle Varianten gleich sicher sind. Einmal-Passwörter per SMS oder Push-Benachrichtigung sind anfällig für solche Proxy-Angriffe. Die Empfehlung lautet auf eine mehrschichtige Verteidigungsstrategie zu setzen.

Zusätzlich zur MFA sollten Unternehmen bedingte Zugriffsrichtlinien nutzen. Diese prüfen Faktoren wie Anmeldeort, Gerätesicherheit und Risikobewertung. Der Vorfall befeuert zudem die Forderung nach phishing-resistenter MFA wie FIDO2-Sicherheitsschlüsseln. Die Richtung ist klar: Das Zero-Trust-Modell, das jede Anmeldung als potenziell kompromittiert ansieht, wird vom Konzept zur Notwendigkeit.

PS: Wenn Angreifer erst einmal vertraute Konten kontrollieren, reichen einzelne Maßnahmen nicht mehr – es braucht einen systematischen Notfall‑Plan. Das Anti‑Phishing‑Paket liefert praxisnahe Werkzeuge für Kontoreinigung, das Widerrufen aktiver Sitzungen und die Suche nach bösartigen Postfachregeln – plus konkrete Präventionsmaßnahmen, die Ihr Team sofort umsetzen kann. Kostenfreier Download. Jetzt Anti‑Phishing‑Toolkit herunterladen