IT-Sicherheit: Warum die Feiertage zum Compliance-Risiko werden

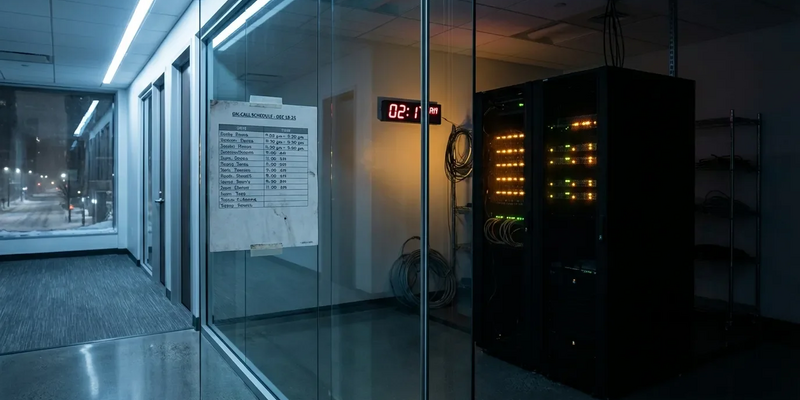

24.12.2025 - 23:22:12Die Weihnachtsruhe wird für IT-Abteilungen zur Bewährungsprobe: Neue EU-Regeln und eine angespannte Bedrohungslage verschärfen die Rechenschaftspflicht der DSGVO. Wer die Verfügbarkeit seiner Systeme nicht lückenlos dokumentiert, riskiert hohe Bußgelder – selbst wenn kein Vorfall eintritt.

Die Dokumentationsfalle der DSGVO-Rechenschaftspflicht

Artikel 5 der Datenschutz-Grundverordnung verlangt mehr als nur technische Schutzmaßnahmen. Unternehmen müssen ihre Compliance jederzeit nachweisen können. In dieser Feiertagssaison reicht eine einfache Rufbereitschaftsliste nicht mehr aus.

„Die Dokumentationslücke ist das größte Risiko“, warnen Experten angesichts der aktuellen Entwicklungen. Entscheidend ist der Nachweis, dass im Ernstfall – etwa bei einem Ransomware-Angriff am Heiligabend – innerhalb von Minuten ein erprobter Aktionsplan greift. Fehlt dieser Nachweis, kann selbst ein erfolgreich abgewehrter Angriff als Verstoß gegen die angemessenen technischen Maßnahmen (Artikel 32 DSGVO) gewertet werden.

Viele Unternehmen unterschätzen die Rechenschaftspflicht nach DSGVO und CRA – dokumentierte Reaktionspläne sind jetzt Pflicht, sonst drohen Bußgelder. Unser kostenloser E‑Book‑Leitfaden erklärt in 4 Schritten, wie Sie Continuous Vulnerability Management, Patchprozesse und dokumentierte Eskalationsprotokolle praktisch umsetzen – ohne große IT-Budgets. Ideal für IT‑Verantwortliche und Datenschutzbeauftragte, die jetzt beweissicher reagieren müssen. Mit Vorlagen für Nachweisdokumentation und Checklisten für Feiertags‑Rufbereitschaften. Jetzt kostenlosen Cyber‑Security‑Leitfaden anfordern

Cyber Resilience Act verschärft die Anforderungen

Die Dringlichkeit wurde diese Woche durch die Diskussionen um den EU-Cyber Resilience Act (CRA) unterstrichen. Das Gesetz, das am 22. Dezember 2025 erneut in den Fokus rückte, setzt zwar primär bei Produktherstellern an, hat aber direkte Auswirkungen auf alle IT-Abteilungen.

Der CRA fordert ein strenges Management von Sicherheitsupdates und Schwachstellen. Für Unternehmen bedeutet das: Continuous Vulnerability Management wird zum Standard. Wird am 25. Dezember ein kritischer Patch veröffentlicht, muss die Reaktionsfähigkeit dokumentiert sein. Die Rufbereitschaft muss jetzt explizit die Möglichkeit abdecken, Notfall-Updates für CRA-regulierte Produkte einzuspielen – nicht nur Serverausfälle zu überwachen.

BSI-Lagebericht 2025: Keine Entwarnung an Feiertagen

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) beschreibt die IT-Sicherheitslage in seinem Jahresbericht 2025 weiterhin als „angespannt“. Angreifer zielen gezielt auf „weiche Ziele“ mit geringer Resilienz.

Eine konkrete Warnung des BSI vom 15. Dezember unterstreicht die Gefahr: Eine kritische Schwachstelle in React Server Components (Bedrohungsstufe 3/„Sehr Hoch“) bedroht zahlreiche Webanwendungen. Genau solche Vorfälle könnten an Feiertagen sofortiges Handeln erfordern. Für Datenschutzbeauftragte dienen diese BSI-Warnungen als Grundlage für die Risikobewertung. Wer die Reaktionsfähigkeit auf bekannte „Level-3“-Bedrohungen nicht dokumentiert, ignoriert behördliche Empfehlungen – und schwächt seine Position bei möglichen Bußgeldern.

Drei Dokumentations-Pflichten für die Feiertage

Um die Rechenschaftspflicht für die laufende Feiertagsperiode zu erfüllen, sollten Unternehmen noch heute drei Elemente festhalten:

- Explizite Eskalationsprotokolle: Die Rufbereitschaft muss mit konkreten Auslösern verknüpft sein. Beispiel: „Bei BSI-Warnungen > Stufe 3 wird der diensthabende Engineer innerhalb von 15 Minuten per SMS benachrichtigt.“

- Nachweisbare Erreichbarkeit: Automatisierte Protokolle (etwa aus Tools wie PagerDuty), die belegen, dass das Personal vom 24. bis 26. Dezember erreichbar war und seinen Dienst angetreten hat.

- Integration von Herstellersupport: Vor dem Hintergrund des CRA muss dokumentiert sein, wie bei kritischen Software-Updates sofort auf Herstellerunterstützung zugegriffen werden kann.

„Stand der Technik“ bekommt neue Bedeutung

Das Zusammenspiel von CRA-Debatte und BSI-Warnungen verändert, was unter dem „Stand der Technik“ in der DSGVO verstanden wird. Während früher bei kleinen und mittleren Unternehmen vielleicht noch das gelegentliche Mail-Checking ausreichte, gilt in der zweiten Hälfte des Jahres 2025: „Passive“ Verfügbarkeit ist nicht mehr vertretbar.

Angesichts automatisierter Ransomware-Angriffe wird die Dokumentation selbst zum Schutzschild. Bei einer behördlichen Prüfung ist eine Protokolldatei, die eine 10-minütige Reaktion auf einen Fehlalarm am ersten Weihnachtstag zeigt, mehr wert als die vage Zusage einer „24/7-Unterstützung“.

PS: Sind Ihre Protokolle prüfungsfest? Dieses kompakte E‑Book liefert praxisnahe Vorlagen für Eskalationsprotokolle, Erreichbarkeitsnachweise (etwa PagerDuty‑Logs) und Strategien zur Einbindung von Herstellersupport — genau das, worauf BSI und CRA bei Prüfungen achten. Holen Sie sich die Schritt‑für‑Schritt‑Anleitungen, damit Ihr Team am ersten Weihnachtsfeiertag beweiskräftig handelt. Gratis E‑Book „Cyber Security Awareness“ herunterladen

@ boerse-global.de

Hol dir den Wissensvorsprung der Profis. Seit 2005 liefert der Börsenbrief trading-notes verlässliche Trading-Empfehlungen – dreimal die Woche, direkt in dein Postfach. 100% kostenlos. 100% Expertenwissen. Trage einfach deine E-Mail Adresse ein und verpasse ab heute keine Top-Chance mehr.

Jetzt anmelden.