Finger-Protokoll: Uralt-Tool wird zur Waffe gegen Windows

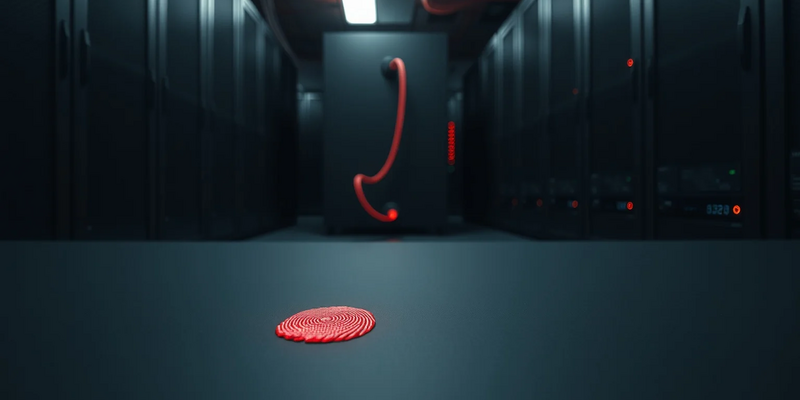

16.11.2025 - 17:19:11Ein Relikt aus den Anfängen des Internets macht wieder von sich reden – diesmal als Einfallstor für Cyberkriminelle. Das „Finger”-Kommando, einst zur Abfrage von Nutzerinformationen gedacht, dient Hackern nun als Schlüssel für Malware-Attacken auf Windows-Systeme. Sicherheitsforscher schlagen in den letzten drei Tagen Alarm.

Das Perfide: Die Angreifer nutzen das uralte Protokoll, das Microsoft bis heute mit Windows ausliefert. Mit finger.exe verschaffen sie sich Zugang zu Rechnern, ohne dass Virenscanner oder Sicherheitssoftware Verdacht schöpfen. Schließlich trägt das Tool die offizielle Signatur von Microsoft – ein perfekter Deckmantel für kriminelle Machenschaften.

Die Masche beginnt mit einem klassischen Täuschungsmanöver. Opfer sollen scheinbar harmlose Befehle ausführen, getarnt als CAPTCHA oder andere Verifizierungsschritte. Tatsächlich aktivieren sie damit finger.exe, das eine Verbindung zu einem präparierten Server aufbaut.

Was dann folgt, hat mit dem ursprünglichen Zweck des Finger-Protokolls nichts mehr zu tun. Statt Nutzerinformationen liefert der kompromittierte Server Schadcode zurück. Dieser landet direkt in der Windows-Kommandozeile und wird ausgeführt – ein Einfallstor ist geöffnet.

Passend zum Thema: Warum 73% der deutschen Unternehmen auf Cyberangriffe nicht vorbereitet sind – und welche einfachen Schritte das Risiko deutlich senken. Das kostenlose E‑Book „Cyber Security Awareness Trends“ richtet sich an Geschäftsführer und IT‑Verantwortliche und erklärt praxisnahe Schutzmaßnahmen, konkrete Handlungsschritte und Checklisten, mit denen Sie Angriffe erkennen, Abwehr priorisieren und teure Folgen vermeiden. Fordern Sie das Gratis‑E‑Book an und bekommen Sie sofort umsetzbare Empfehlungen für Ihr Unternehmen. Jetzt kostenlosen Cybersecurity-Guide anfordern

Vom Download bis zur Dauerpräsenz

In dokumentierten Fällen legt die Schadsoftware zunächst versteckte Ordner an und lädt ZIP-Archive herunter, die sich als PDF-Dateien tarnen. Darin versteckt: Python-basierte Malware. Raffiniertere Varianten prüfen zuerst, ob Analyse-Tools auf dem System laufen, bevor sie zuschlagen.

Das eigentliche Ziel ist oft die Installation von NetSupport Manager, einer Fernwartungssoftware, die zur Fernsteuerung missbraucht wird. Die Angreifer richten das Tool als geplante Aufgabe ein – so bleibt die Hintertür dauerhaft offen.

Alte Warnung, neue Welle

Die Schwachstelle ist nicht brandneu. Bereits 2020 wiesen Sicherheitsexperten darauf hin, dass sich finger.exe als Waffe missbrauchen lässt. Damals zeigten Forscher, wie sich damit Daten abgreifen und Schadsoftware nachladen lässt, ohne dass Sicherheitssysteme Alarm schlagen.

Was jetzt beunruhigt: Die Attacken sind keine theoretische Spielerei mehr, sondern finden aktiv statt. Der Cybersecurity-Forscher MalwareHunterTeam teilte kürzlich Beispiele von Batch-Dateien, die das Finger-Kommando für sogenannte „ClickFix”-Angriffe nutzen. Diese basieren darauf, dass Nutzer selbst die Befehle ausführen – in dem Glauben, etwas Harmloses zu tun.

Die Lösung ist simpel

Die Attacken verdeutlichen ein wiederkehrendes Problem: Legitime Systemtools werden zu Waffen umfunktioniert. Für Angreifer ist das ideal, denn ihre Aktivitäten fallen zwischen normalen Systemvorgängen kaum auf. Das Finger-Protokoll kommuniziert über TCP-Port 79 – ein Kanal, der heute praktisch nicht mehr genutzt wird.

Für IT-Verantwortliche ergibt sich daraus eine klare Handlungsanweisung: Port 79 blockieren. Da das Finger-Protokoll in modernen Unternehmens- und Privatnetzwerken keine legitime Verwendung mehr findet, lässt sich dieser Angriffsvektor mit minimalem Aufwand und ohne Betriebseinschränkungen neutralisieren.

Altlasten im digitalen Keller

Der Fall mahnt zur Vorsicht vor vergessenen Komponenten in Betriebssystemen. Was einst sinnvoll war, kann heute zum Sicherheitsrisiko werden. Zwar scheinen die aktuellen Angriffe von einer einzelnen Hackergruppe auszugehen, doch der Erfolg könnte Nachahmer inspirieren.

Organisationen müssen nicht nur aktuelle Bedrohungen abwehren, sondern auch veraltete Protokolle und Tools auf den Prüfstand stellen. Denn während die Branche auf moderne Angriffsmethoden fokussiert, durchwühlen Cyberkriminelle den digitalen Keller nach übersehenen Werkzeugen. Die Technologie von gestern wird so zur Sicherheitslücke von morgen.

PS: Sie nutzen Windows-Systemtools im Unternehmensnetz? Dieses Gratis‑E‑Book zeigt genau, welche veralteten Protokolle (z. B. Finger/TCP‑79) besonders anfällig sind und welche technischen sowie organisatorischen Maßnahmen Sie sofort umsetzen können – von Port‑Blockierung bis Mitarbeitersensibilisierung. Ideal für IT‑Verantwortliche, die schnell und kostengünstig die Angriffsfläche reduzieren wollen. Inklusive praktischer Checkliste für den sofortigen Einsatz. Gratis‑E‑Book „Cyber Security Awareness Trends“ herunterladen