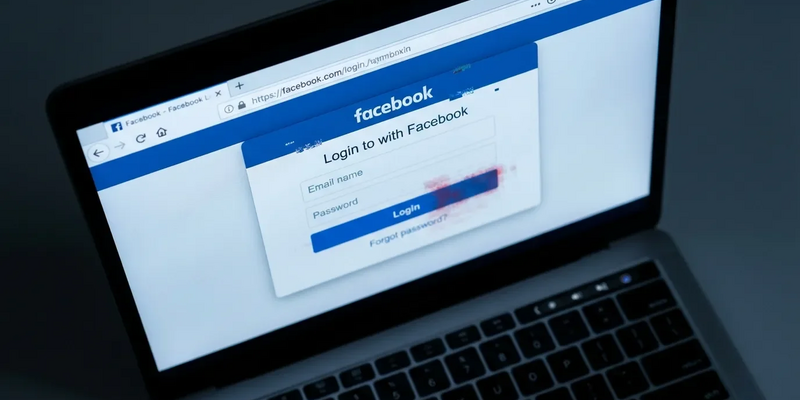

Facebook-Phishing: Neue Angriffswelle nutzt täuschend echte Login-Fenster

12.01.2026 - 18:25:11Eine neue Phishing-Kampagne zielt mit einer ausgeklügelten „Browser-in-the-Browser“-Methode auf Facebook-Nutzer ab. Die Angreifer erschaffen täuschend echte Login-Pop-ups direkt im Browser und nutzen seriöse Cloud-Dienste für ihre Betrugsseiten.

Das geht aus einem aktuellen Bericht des Cybersicherheitsunternehmens Trellix hervor. Diese Angriffstechnik markiert eine gefährliche Eskalation, denn sie erschwert selbst technisch versierten Nutzern die Erkennung von Betrugsversuchen massiv. Die Täter mieten zudem Infrastruktur bei etablierten Cloud-Anbietern wie Netlify und Vercel an, um ihre Schadseiten zu hosten – ein Trick, der viele Sicherheitsfilter umgeht und die Seiten vertrauenswürdig erscheinen lässt.

Die perfekte Illusion im Browser

Der Kern der Bedrohung ist die „Browser-in-the-Browser“-Technik (BitB). Anders als bei klassischem Phishing, das auf eine separate Betrugsseite weiterleitet, zeichnet diese Methode ein komplett simuliertes Pop-up-Fenster innerhalb des aktuellen Browser-Tabs. Dieses gefälschte Fenster imitiert täuschend echt die offizielle Facebook-Login-Abfrage – inklusive einer scheinbar echten Facebook-URL in der Adressleiste des Pop-ups.

Phishing-Methoden wie „Browser-in-the-Browser“ täuschen selbst technisch versierte Nutzer und machen deutlich, wie unvorbereitet viele Anwender und Organisationen sind. Ein kostenloses E‑Book fasst aktuelle Cyber‑Security‑Trends zusammen, erklärt relevante gesetzliche Änderungen (inkl. KI-Regulierung) und bietet konkrete, sofort umsetzbare Schutzmaßnahmen – von Zwei-Faktor-Authentifizierung bis zu Erkennungsstrategien für missbräuchliche Cloud-Hosts. Ideal für IT‑Verantwortliche und sicherheitsbewusste Nutzer. Jetzt kostenloses E‑Book ‘Cyber Security Awareness Trends’ herunterladen

Da es sich nur um ein auf der Seite gerendertes Element handelt, öffnet sich kein neues Browser-Fenster, das eine verdächtige Domain in der Haupt-Adresszeile preisgeben würde. Diese optische Täuschung ist der Schlüssel zum Erfolg. Nutzer haben kaum eine Chance, visuell zu erkennen, dass ihre Zugangsdaten nicht an Meta, sondern direkt an die Angreifer gehen. Ein einfacher Blick auf die URL reicht als Schutz nicht mehr aus.

Seriöse Cloud-Dienste als Tarnkappe

Die Täter haben ihre Taktik verfeinert: Statt auffälliger Schadens-Domains nutzen sie zunehmend die Dienste renommierter Cloud-Hoster. Die Phishing-Seiten liegen damit auf derselben vertrauenswürdigen Infrastruktur wie viele legitime Webseiten.

Diese Strategie bringt den Cyberkriminellen einen doppelten Vorteil. Erstens blockieren Sicherheitsfilter Inhalte von bekannten, legitimen Diensten seltener. Zweitens wirken die Links – oft mit URL-Kurzern getarnt – für Endnutzer weniger verdächtig und erwecken einen trügerischen Sicherheitseindruck. Der Angriff verläuft häufig mehrstufig: Nutzer werden zunächst aufgefordert, grundlegende persönliche Daten einzugeben, bevor sie das finale BitB-Pop-up zur Passworteingabe sehen.

Der Köder: Druck und gefälschte Autorität

Die Angriffe starten mit sorgfältig gestalteten Phishing-E-Mails. Diese geben sich als offizielle Mitteilungen von Meta oder sogar von Anwaltskanzleien aus und erzeugen Dringlichkeit und Autorität. Typische Vorwände sind angebliche Urheberrechtsverletzungen, Drohungen mit Kontosperrungen oder Warnungen vor verdächtigen Login-Aktivitäten.

Das Ziel ist es, den Empfänger in Panik zu versetzen, damit er auf den Link in der E-Mail klickt. Dieser führt zur Seite mit dem betrügerischen BitB-Login-Fenster. Gibt der Nutzer dort seine Zugangsdaten ein, erlangen die Angreifer die vollständige Kontrolle über sein Facebook-Konto. Diesen Zugang nutzen sie dann, um weitere Betrugsversuche über das Kontaktnetzwerk des Opfers zu starten, sensible persönliche Daten zu stehlen oder Identitätsbetrug zu begehen.

Warum diese Methode so gefährlich ist

Sicherheitsexperten sehen in der Verbreitung von BitB-Angriffen eine besorgniserregende Entwicklung. Jahrelang lautete die zentrale Sicherheitsempfehlung: „Prüfen Sie die URL“. Genau diesen Ratschlag macht die BitB-Methode wirkungslos, indem sie eine scheinbar legitime URL im gefälschten Pop-up anzeigt. Die Technik spielt mit dem Vertrauen der Nutzer in vertraute Login-Prozesse. Die zusätzliche Nutzung seriöser Cloud-Dienste unterstreicht die Anpassungsfähigkeit der Täter, die ihre Methoden ständig verfeinern, um technische Abwehrmaßnahmen und die Wachsamkeit der Nutzer zu umgehen.

So können sich Nutzer schützen

Da sich diese fortschrittlichen Phishing-Techniken ausbreiten, wächst die Bedeutung der Nutzeraufklärung. Der Bericht von Trellix enthält klare Empfehlungen für alle Facebook-Nutzer:

Die wichtigste Verteidigungslinie ist die Zwei-Faktor-Authentifizierung (2FA). Selbst wenn Login-Daten gestohlen werden, verhindert 2FA in den meisten Fällen die Übernahme des Kontos.

Nutzer sollten außerdem Links in unaufgeforderten E-Mails meiden, insbesondere wenn diese Druck erzeugen. Statt einen Link aus einer Warn-E-Mail zu nutzen, sollte man sich stets manuell über facebook.com oder die offizielle App einloggen, um etwaige Benachrichtigungen zu prüfen. Diese einfache Praxis – der direkte Besuch der offiziellen Seite – ist nach wie vor eine der wirksamsten Methoden, um Phishing-Angriffe abzuwehren, die auf betrügerische Links und simulierte Umgebungen setzen.

PS: Sie wollen IT‑Sicherheit stärken, ohne neue Mitarbeiter einstellen oder große Budgets aufbauen zu müssen? Dieser kostenlose Leitfaden zeigt praxistaugliche Maßnahmen – von gezielten Nutzerschulungen über einfache Kontrollempfehlungen bis zu Checklisten für Zwei-Faktor-Authentifizierung und Zugriffsrechte – mit sofort umsetzbaren Schritten für Privatpersonen und kleine Teams. Jetzt kostenlosen Cyber‑Security‑Leitfaden sichern